跳板机和堡垒机

跳板机

跳板机是一台机器!

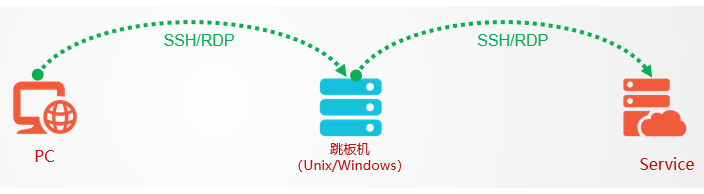

跳板机:也叫前置机,是一台可以访问的服务器,再通过这台服务器去访问别的机器。跳板机可以是Linux系统,也可以是Windows系统。

用到跳板机的场景通常是由于网络原因,服务器无法连接,所以提供一台可以连接的服务器,而这台服务器可以连接服务器,这样,这台服务器就承担了一个跳板的角色。

堡垒机

堡垒机不仅仅是一台机器!

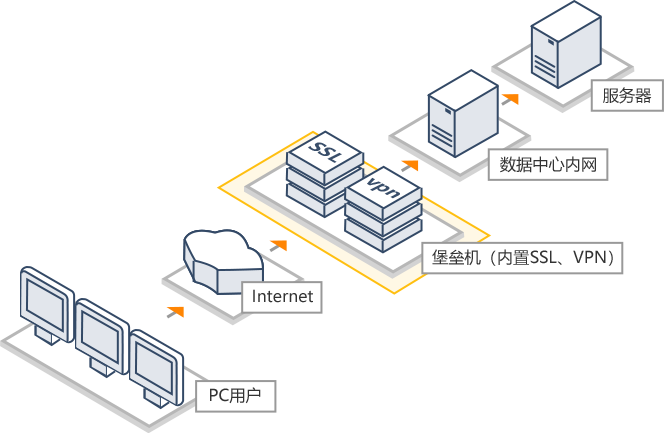

运维堡垒主机是种具备强大防御功能和安全审计功能的服务器。基于跳板机理念,作为内外网络的安全审计监测点,以达到把所有网站安全问题集中到某台服务器上解决,从而省时省力。同时运维堡垒主机还具备了,对运维人员的远程登录进行集中管理的功能作用。

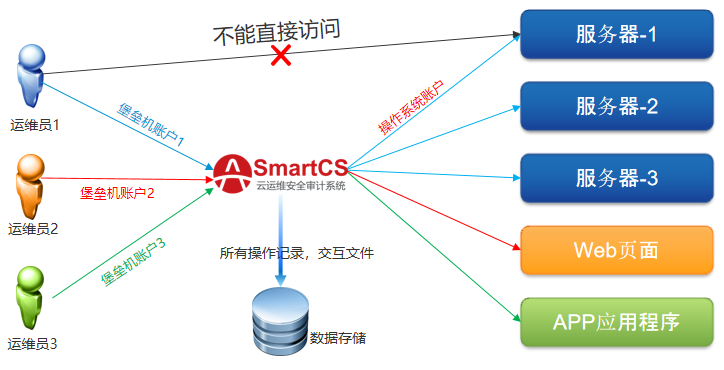

堡垒机:也叫做运维安全审计系统,它的核心功能是 4A:

- 身份验证 Authentication

- 账号管理 Account

- 授权控制 Authorization

- 安全审计 Audit

简单来说,堡垒机是用来控制哪些人可以登录哪些资源,以及录像记录登录资源后做了什么事情。

两者的区别

堡垒机和跳板机在网络安全领域中都扮演着重要的角色,但它们在功能和应用场景上存在一些区别:

1. 定义和功能上的区别

- 跳板机:跳板机是一种安全中转节点,主要用于提供远程访问企业内部网络的通道。它允许用户通过这台服务器访问内部网络中的其他服务器或资源。跳板机的主要功能包括身份验证和授权、安全隧道、审计和监控以及访问控制。

- 堡垒机:堡垒机是一种更为全面的网络安全系统,它不仅控制访问,还提供日志记录、会话监控和行为分析等高级安全功能。堡垒机的核心是可控及审计,可以监控运维人员对资源的操作行为,以便集中报警、及时处理及审计定责。

2. 部署和使用场景上的区别

- 跳板机:跳板机通常部署在内部网络中,用于提供远程访问内部网络的通道。它适用于简单的访问控制场景,如远程员工访问公司内部网络。

- 堡垒机:堡垒机适用于对网络安全有更高要求的环境,尤其是在涉及敏感数据和关键基础设施的场合。它通常部署在内部网络和外部网络的边缘,通过控制用户对内部网络的访问,保障内部网络的安全。

3. 安全机制和功能上的区别

- 跳板机:跳板机主要关注于授权和身份验证,确保只有授权用户能够访问网络资源。但它并没有实现对运维人员操作行为的控制和审计,存在一定的安全风险。

- 堡垒机:堡垒机提供更深层次的安全特性,如对用户会话进行实时监控和记录,以及进行行为分析和威胁检测。

4. 优势与局限性上的区别

- 跳板机:简单有效,易于部署和管理,但它的安全功能相对有限。

- 堡垒机:提供全面的安全控制和审计能力,但可能需要更复杂的配置和更高的成本。

总结来说,跳板机主要用于远程访问内部网络,而堡垒机则提供了更全面的安全控制和审计功能,适用于对网络安全要求更高的场景。在对安全要求比较高的场景。两者可以结合起来使用。

额外介绍

腾讯公司访问内部服务器一般是通过跳板机来访问的,有固定的ssh工具weterm。不过在weterm打开的时候会拉起内部的IT集成软件iOA来做认证。

可以看到堡垒机的部分作用比如控制用户对内部网络的访问是由iOA来替代了,而登录跳板机后的各种操作也是由一些内部的agent所记录。这个过程中并没有标准的堡垒机这个脚色。